Firmy často zapomínají na analýzu aktiv a rizik a nejsou si tak vědomy svých slabých míst. Všechny ale nějaká mají a s kybernetickým útokem se setkají téměř jistě. KPMG vydala osm doporučení pro oblast kyberbezpečnosti. Shrnuli jsme to nejdůležitější a přidali konkrétní tipy.

1. Digitální důvěra a sdílená odpovědnost

Budoucí úspěch podniku, který využívá digitální technologie, závisí na digitální důvěře. Kybernetická bezpečnost a ochrana údajů jsou pro vybudování důvěry zásadní, a proto by měla být odpovědností nejen bezpečnostních manažerů, ale i členů vedení. Posílení odpovědnosti vedoucích pracovníků za bezpečnost přináší také směrnice NIS 2, jejíž požadavky se promítnou do nového zákona o kybernetické bezpečnosti a jeho vyhlášek.

Osoba odpovídající za bezpečnost musí mít přehled o lidech. Chief information security officer (CISO) by měl být nejen odborníkem na kybernetickou bezpečnost, ale i skvělým obchodníkem. Musí totiž všem zaměstnancům ve společnosti „prodat“ principy bezpečného chování, přimět je k jejich dodržování a přetvořit je v „lidské firewally“.

Za bezpečnost by neměl odpovídat pouze bezpečnostní manažer. Odpovědnost rozdělte mezi více lidí. Definujte, kdo všechno je ve firmě odpovědný za aktiva. Tito lidé musí nést odpovědnost za majetek, který spravují. Bezpečnost pak nebude tíhou jen na ramenou CISO, ale bude sdílená.

2. Uživatelsky přívětivé formy zabezpečení podporují bezpečné chování

Hledejte způsoby, jak odstranit překážky na cestě k bezpečnému fungování firmy. Přistupujte k bezpečnostním prvkům stejně jako k zákaznické zkušenosti a zjistěte, co uživatelům vyhovuje a co ne. Například vynucování příliš častých změn hesel může být kontraproduktivní. Vaši zaměstnanci mohou mít pak tendenci hesla zjednodušovat, aby si je lépe pamatovali. Zaměstnance je potřeba v oblasti kybernetické bezpečnosti kontinuálně vzdělávat.

3. Budoucnost bez hranic

Provozní modely podniků se proměnily v datově orientované propojené ekosystémy interních a externích partnerů a poskytovatelů služeb. Abyste snížili riziko případných výpadků nebo narušení bezpečnosti, musíte být schopni přijímat odlišné přístupy. Patří mezi ně např. Secure Access Service Edge (SASE), Zero Trust či Cybersecurity Mesh Architecture (CSMA).

4. Nová partnerství přináší nové modely

Bezpečnostní manažeři se již dávno nezaměřují pouze na zabezpečení interních systémů organizace. Firmy stále častěji využívají externí dodavatele. Zvažte, jestli se i pro oblast kyberbezpečnosti neporozhlédnout po někom zvenku. Najmutím externí agentury můžete ušetřit čas i peníze a díky tomu investovat více do své hlavní činnosti. Dodavatelské řetězce jsou však často zranitelným místem, proto nezapomínejte zabezpečit i je a pravidelně auditujte bezpečnostní opatření.

5. Důvěra v automatizaci

Firmy se honí za inovacemi a využíváním nejnovějších technologií, často ale zapomínají na rizika, která s nimi jdou ruku v ruce. Evropský parlament již schválil zákon o regulaci umělé inteligence. Dejte si pozor, abyste nesdíleli osobní a firemní data s veřejnými nástroji typu Chat GPT nebo Midjourney. Zřizujte firewally, zabezpečte e-mailové schránky a dbejte na používání silných hesel. Položte si i otázku: Máme pod kontrolou RPA (Robotic Process Automation) nástroje, které se šíří naší organizací? S tím vám může pomoci náš nástroj AI in control.

6. Zabezpečení chytrého světa

IoT (internet věcí) se stal součástí našich každodenních životů. Od chytrých spotřebičů, chytrých bezpečnostních systémů, senzorů až po hlasové asistenty. S častějším používáním těchto zařízení se však zvyšují i rizika, jelikož tato zařízení jsou zdrojem velkého množství dat a hrozí jejich zneužití. Hrozbou mohou být například slabá hesla, nedostatečné nebo chybějící šifrování, neprovádění pravidelných aktualizací softwaru, malware apod. Tato slabá místa mohou útočníci použít k získání přístupu k citlivým firemním datům nebo k infikování jiných zařízení. Nepodceňujte proto zabezpečení chytrých zařízení.

7. Snižování reakčních časů

Počet kybernetických útoků stále narůstá, stejně tak jejich sofistikovanost. V případě incidentu byste měli být schopni v co nejkratším čase obnovit prioritní služby. Zaměřte se zejména na zkrácení vašeho reakčního času a připravte si plány, podle nichž budete ihned po odhalení útoku jednat. Vytvořte takové postupy, které vám umožní zajistit kontinuitu a obnovu klíčových procesů a činností organizace v případě jejich narušení. Snížíte tak dopad na klienty, zákazníky a partnery i potenciální ztráty.

8. Odolnost

V každé organizaci téměř nevyhnutelně dojde k jednomu nebo více incidentům. Právě proto regulační orgány vyvíjí na společnosti tlak, aby se na takovou situaci kontinuálně připravovaly a staly se odolnými. Zareagujte včas a připravujte se průběžně. Stěžejní je začít analýzou aktiv a rizik, která je jedním z pilířů pro efektivní řízení kybernetické bezpečnosti.

Celý report s osmi doporučeními si přečtěte zde.

Jak opatření aplikovat v praxi? Začněte analýzou aktiv a rizik

Než se pustíte do nastavování nových procesů zohledňujících požadavky nového zákona o kybernetické bezpečnosti (směrnice NIS 2), DORA či kyberbezpečnosti obecně, zanalyzujte svá aktiva a rizika. Jedině tak odhalíte slabá místa a zjistíte, co je potřeba chránit, než dojde k samotnému kybernetickému incidentu. Analýza rizik je ostatně jednou z povinností, které směrnice NIS 2 ukládá. I když se do českého zákona promítne až v roce 2024, začněte s přípravami už teď.

Když klienty požádáme, aby nám ukázali svoji analýzu rizik, často dostaneme tři řádky v Excelu nebo dávno neaktuální či nedostatečně podrobná data. Nezapomínejte tedy analýzu provádět detailně, pravidelně a výstupy aktualizujte každý rok a při významných změnách.

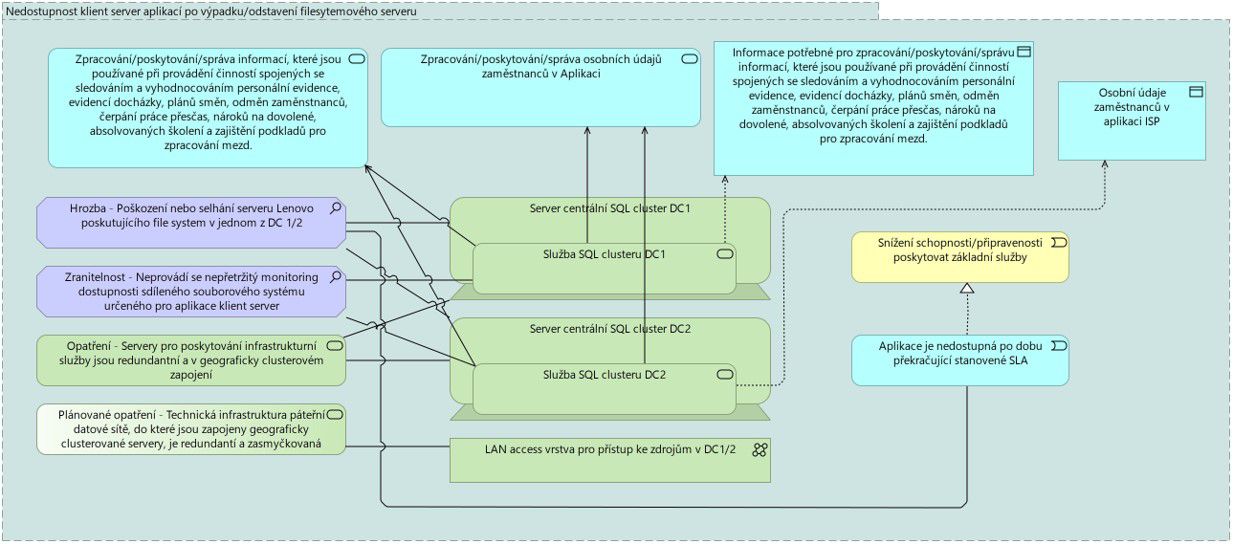

Detailní analýzy rizik mohou být nepřehledné, a proto jsme v KPMG vyvinuli nástroj SARA (risk analysis as a servis), který kombinuje standardní metodu analýzy rizik s modelováním Enterprise Architecture (EA). Díky tomu doručuje detailnější, a přesto pochopitelnější a srozumitelnější výsledky. Řešení disponuje typovými katalogy hrozeb, zranitelností a opatření podle platné legislativy (ZoKB, VoKB, NIS 2), standardů (ISO/IEC 27000 family, NIST aj.), specifických požadavků daného odvětví a potřeb klienta.

Ukázka z nástroje KPMG SARA